Merih KARAAĞAÇ

Merih, 5 yıldır teknoloji alanında editörlük yapıyor. Bilim, yapay zeka, donanim ve mobil teknolojiler konusundaki yazıları düzenliyor. Bilim ve yapay zeka konularında uzmanlaşmış.

Telegram altyapısını kullanan yeni nesil bir kötü amaçlı yazılım olan Raven Stealer, Windows kullanıcılarını hedef alarak kimlik bilgilerini, ödeme verilerini ve tarayıcı içi otomatik doldurma bilgilerini tehlikeye atıyor.

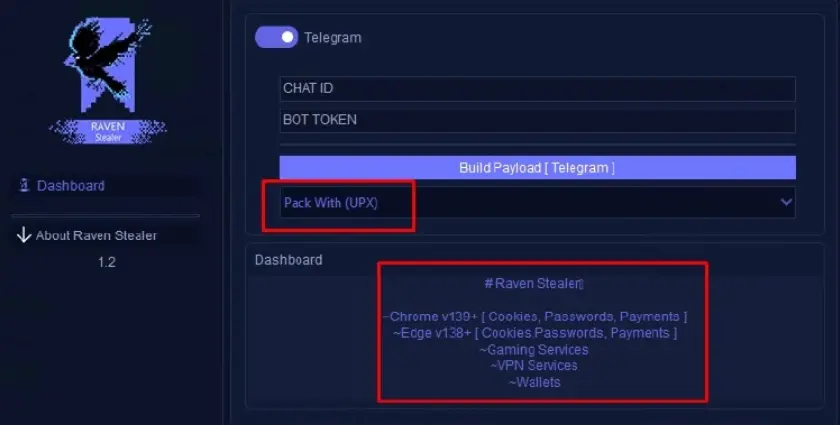

Siber güvenlik araştırmacıları, 2025’in Temmuz ayı ortasında ZeroTrace Ekibi tarafından yönetilen bir GitHub deposunda ilk kez tespit edilen Raven Stealer adlı kötü amaçlı yazılımın, Telegram'ın bot API’sini kullanarak hassas kullanıcı verilerini çaldığını ortaya koydu. Delphi ve C++ kullanılarak geliştirilen bu zararlı yazılım, kullanıcıların haberi olmadan sistemlerine sızarak özellikle Chrome, Edge ve kripto cüzdanları gibi uygulamalardan oturum bilgileri, şifreler, çerezler ve ödeme verileri gibi kritik bilgileri topluyor.

Yayılma yöntemi son derece ikna edici sosyal mühendislik taktiklerine dayanıyor. Kurbanlar genellikle "invoice.3mf.exe" gibi masum görünümlü dosyalarla kandırılıyor veya zararlı içerikler doğrudan Telegram mesajlarıyla iletiliyor. Raven çalıştırıldığında konsol ekranı açılmıyor ve arka planda sessizce veri toplamaya başlıyor. Chromium tabanlı tarayıcılar hedef alınarak kullanıcıya ait oturum bilgileri şifresi çözülmüş hâlde organize klasör yapısında toplanıyor ve daha sonra Telegram aracılığıyla saldırganlara gönderiliyor.

Raven Stealer'ın en dikkat çekici yönlerinden biri, saldırganların verileri çalmak için Telegram’ın /sendDocument API uç noktasını kullanması. Bu uç nokta, şifreli trafik üzerinden çalıştığı ve genellikle kurumsal güvenlik duvarları tarafından engellenmediği için saldırganlara verileri rahatça dışarı çıkarma olanağı sağlıyor. ZIP dosyaları hâlinde arşivlenen kurban verileri, Telegram botları aracılığıyla saldırganlara ulaştırılıyor. Özellikle çok faktörlü kimlik doğrulama (MFA) gibi güvenlik katmanlarının atlatılması, bu tehdidi daha da ciddi kılıyor.

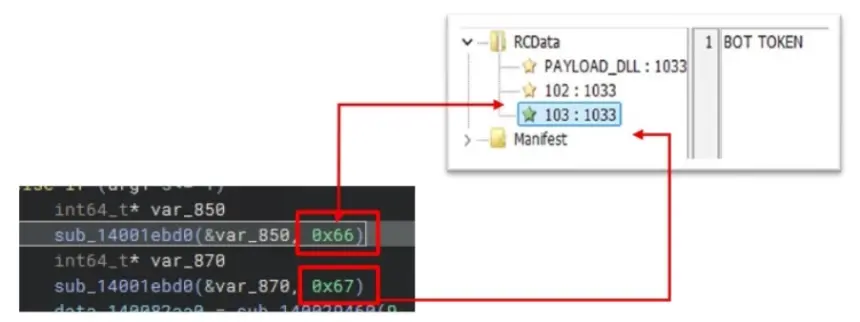

Kötü amaçlı yazılım, sistem üzerinde tarayıcı işlemi (örneğin chrome.exe) üzerinden kendini enjekte ederek çalışıyor. Bellek içine gömülen DLL dosyası ile kullanıcı müdahalesi olmadan işlem içine sızıyor. Bu süreçte sistem çağrıları (NtAllocateVirtualMemory) kullanılıyor ve işlemler askıya alınmış şekilde başlatılıyor. Bu teknikler, geleneksel antivirüs ve güvenlik yazılımlarını atlatmak amacıyla kullanılıyor.

Raven, çaldığı verileri %Local%\RavenStealer\ dizininde alt klasörler hâlinde depoluyor. Bu sistematik yapı sayesinde saldırganlar, her kurbanın verilerini kolayca analiz edebiliyor. Elde edilen bilgiler genellikle aşağıdaki kategorilere ayrılıyor:

Saldırının sonunda, oluşturulan veri arşivi sıkıştırılarak Telegram botuyla saldırganın hesabına gönderiliyor. Özellikle kurumsal cihazlar hedef alındığında, bu durum ciddi veri ihlalleri ve maddi kayıplar doğurabiliyor.

Cyfirma tarafından yayımlanan YARA kuralları, bu zararlının tespiti için bazı temel imzalar sağlıyor. “api.telegram.org”, “passwords.txt” ve belirli dizin yapıları gibi belirli kalıplar, güvenlik yazılımları tarafından kullanılabilir. Sistem yöneticileri ve bireysel kullanıcılar aşağıdaki önlemleri dikkate almalı:

Raven Stealer, Telegram’ı C2 (komuta ve kontrol) altyapısı olarak kullanarak kötü niyetli yazılımların ne kadar sofistike hâle geldiğini bir kez daha gösteriyor. Her zamanki gibi, farkındalık, güncel yazılım kullanımı ve güvenlik önlemleri, bu tür saldırıların etkisini en aza indirmek için en güçlü silahlarımız.

E-posta adresiniz yayınlanmayacaktır. Zorunlu alanlar * ile işaretlenmiştir.