Google Chrome tarayıcısında aktif olarak istismar edilen yeni bir sıfırıncı gün açığını kapatmak için acil bir güncelleme yayımladı ve bu durum kullanıcıların hızla harekete geçmesini zorunlu kılıyor. Tarayıcı seviyesindeki bir açık, bilgisayar korsanlarının cihaz üzerinde uzaktan kontrol sağlamasına kapı aralayabilir ve özellikle tarayıcıya kaydedilen kişisel bilgilerin tehlikeye girmesiyle sonuçlanabilir. Bu defa tespit edilen sorun, V8 JavaScript motorunda ortaya çıkan bir tür karışıklığı hatası olup belleğin yanlış şekilde yönetilmesine neden oluyor. Bu hata sayesinde saldırganlar, bellek üzerinde beklenmedik işlemler yapabiliyor ve böylece rastgele kod yürütme olanağı elde ediyor. Google, bunun yanında WebRTC, Dawn ve ANGLE bileşenlerinde de farklı güvenlik açıklarını giderdiğini açıkladı. Bu bileşenler tarayıcının grafik işleme, iletişim ve performans işlevleriyle bağlantılı olduğu için düzeltmeler yalnızca bir noktayı değil, genel güvenliği kapsıyor. Sonuç olarak kullanıcıların tarayıcılarını gecikmeden güncellemesi, hem bireysel hem de kurumsal düzeyde olası tehditlerin önüne geçmenin en hızlı yolu olarak öne çıkıyor.

CVE-2025-10585 açığının teknik boyutları

CVE-2025-10585 olarak kayda geçen güvenlik açığı tarayıcıda ciddi bellek güvenliği sorunları yaratan bir tür karışıklığı hatasıdır ve bu tür açıklar genellikle son derece tehlikeli kabul edilir. Tür karışıklığı, bir değişkenin yanlış sınıflandırılması sonucu bellekte uygunsuz işlemlere yol açar ve saldırganların kötü niyetli kod çalıştırmasına olanak tanır. Bu tarz bir istismar zinciri çoğu zaman yalnızca kötü amaçlı hazırlanmış bir web sitesinin ziyaret edilmesiyle tetiklenebilir ve kullanıcı herhangi bir işlem yapmasa bile risk altına girebilir. Böyle bir durumda, saldırgan cihaz üzerinde oturum bilgilerini çalabilir, kullanıcı hesaplarını ele geçirebilir ya da daha büyük ölçekli bir saldırı için sistemi köprü olarak kullanabilir. Google, hatanın aktif olarak istismar edildiğini bildirdi ve bu da konunun yalnızca teorik değil, pratikte de geçerli olduğunu ortaya koyuyor. Aynı anda yamalanan ANGLE, WebRTC ve Dawn hataları da bellek taşmaları ve kullanım sonrası serbest bırakma sorunları içeriyor. Bu nedenle tüm paket güncellemesinin eksiksiz uygulanması güvenliğin tam anlamıyla sağlanması için şarttır.

Kullanıcıların ve kurumların yapması gerekenler

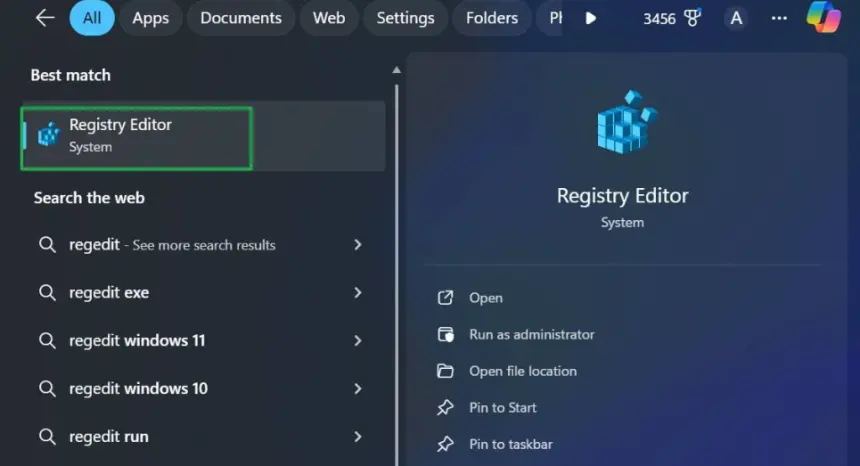

Bireysel kullanıcıların ilk adımı Chrome’u güncelleyip ardından tarayıcıyı yeniden başlatmak olmalıdır. Çünkü güncelleme yalnızca yüklendikten sonra değil, uygulama yeniden başlatıldığında etkin hale gelir. Güncelleme adımlarını geciktirmek, kötü niyetli yazılımlara karşı kullanıcıyı korumasız bırakır ve saldırıların çok kısa sürede büyük çapta yayılabilmesine zemin hazırlar. Ev kullanıcıları, güncellemenin yanında çok faktörlü kimlik doğrulama kullanmalı ve özellikle bankacılık ya da e-posta gibi hizmetlere tarayıcıdan giriş yaparken dikkatli olmalıdır. Kurumsal tarafta ise BT ekiplerinin toplu dağıtım mekanizmalarını hızla devreye sokması ve yüksek öneme sahip sistemleri önceliklendirmesi gerekir. Ayrıca güncelleme süreci tamamlanana kadar kritik verilerin işlendiği makinelerin güvenli modlarda çalıştırılması ya da izolasyona alınması tavsiye edilir. Bu süreçte güvenlik yazılımlarının ve uç nokta koruma sistemlerinin güncel tutulması, olası saldırıların tespit edilme ihtimalini artırır. Böylece hem bireyler hem de kurumlar, açığın doğurabileceği potansiyel zararları asgariye indirebilir.

Saldırı senaryoları ve olası etkiler

Tarayıcı açıkları saldırganlar için oldukça caziptir çünkü yalnızca tek bir kullanıcı etkileşimiyle tetiklenebilir ve geniş ölçekli saldırılara kolayca dönüştürülebilir. Örneğin, kötü amaçlı reklamlar veya sahte e-posta bağlantıları üzerinden kullanıcılar farkında olmadan istismar kodunu çalıştırabilir. Bunun sonucunda tarayıcıda depolanan parolalar, oturum belirteçleri ve kimlik bilgileri saldırganların eline geçebilir. Daha karmaşık senaryolarda, bu tür bir açık şirket ağlarına sızma amacıyla kullanılabilir ve zincirleme saldırılarla tüm sistemler riske girebilir. Chrome’un dünya genelinde yaklaşık yüzde yetmişlik pazar payına sahip olması, bu tür bir zafiyetin milyonlarca cihazda aynı anda kullanılabilir hale gelmesi anlamına geliyor. Aktif istismar raporunun bulunması ise saldırganların zaten bu açığı kullandığını gösteriyor ve bu da riskin yalnızca potansiyel değil, gerçek olduğunu ortaya koyuyor. Bu nedenle gecikmeden güncelleme yapmak, sadece önerilen değil, zorunlu bir adım olarak değerlendirilmelidir.

Uzun vadeli tarayıcı güvenliği için alınacak önlemler

Sıfır gün açıklarının tekrarlaması yalnızca yamaları yüklemekle sınırlı kalınmaması gerektiğini, uzun vadeli güvenlik bilincinin de yerleşmesi gerektiğini gösteriyor. Kullanıcılar güvenilir olmayan uzantılardan kaçınmalı, yalnızca resmi mağazalardan indirme yapmalı ve düzenli aralıklarla tarayıcı verilerini kontrol etmelidir. Kurumsal tarafta ise merkezi politika yönetimiyle otomatik güncelleme zorunlu hale getirilmeli ve güvenlik tatbikatları düzenlenerek kullanıcıların bilinç düzeyi artırılmalıdır. Çok faktörlü kimlik doğrulama, hassas hesaplarda oturum ele geçirme riskini büyük ölçüde azaltır ve bu yöntem artık isteğe bağlı değil, temel bir gereklilik haline gelmiştir. Ayrıca düzenli yedekleme ve olay müdahale planları da, bir ihlal gerçekleştiğinde hasarı minimuma indirmek için kritik öneme sahiptir. Tedarik zinciri güvenliği kapsamında üçüncü taraf yazılımlarının da sürekli takip edilmesi gerekir çünkü tarayıcılar pek çok kütüphane ve bileşenle etkileşim halindedir. Sonuç olarak güvenli tarayıcı kullanımı, sadece tek seferlik güncellemelerle değil, sürekli dikkat ve bilinçle mümkün olur.

Google Chrome’da tespit edilen CVE-2025-10585 açığı ve diğer kritik hatalar hem bireysel kullanıcılar hem de kurumlar için ciddi tehditler oluşturuyor ve bu nedenle güncellemeyi ertelemek kabul edilemez bir risk anlamına geliyor. Güncellemeyi yapmayan kullanıcılar, yalnızca kendi cihazlarını değil, aynı zamanda bağlı oldukları tüm ağları tehlikeye atabilir. Bu tip güvenlik açıkları genellikle saldırganların ilk hedefi olur çünkü yaygın kullanılan bir tarayıcıyı etkilemek, çok sayıda kişiye ulaşmayı kolaylaştırır. Google’ın acil şekilde yamayı yayınlaması, tehdidin büyüklüğünü ve ciddiyetini açıkça ortaya koyuyor. Dolayısıyla bireyler için yapılacak en basit ama en kritik adım tarayıcılarını hemen güncellemek ve ardından cihazlarını yeniden başlatmaktır. Kurumlar açısından ise bu olay, siber güvenlikte hızlı tepkinin ve güçlü politika yönetiminin önemini bir kez daha göstermiştir. Sonuç itibarıyla, güvenliği sağlamak için alınacak ilk ve en temel önlem güncellemeyi derhal uygulamaktır ve bundan kaçınmak ciddi sonuçlara yol açabilir.

Henüz hiç yorum yapılmamış. İlk yorumu sen yap!

Henüz hiç yorum yapılmamış. İlk yorumu sen yap!