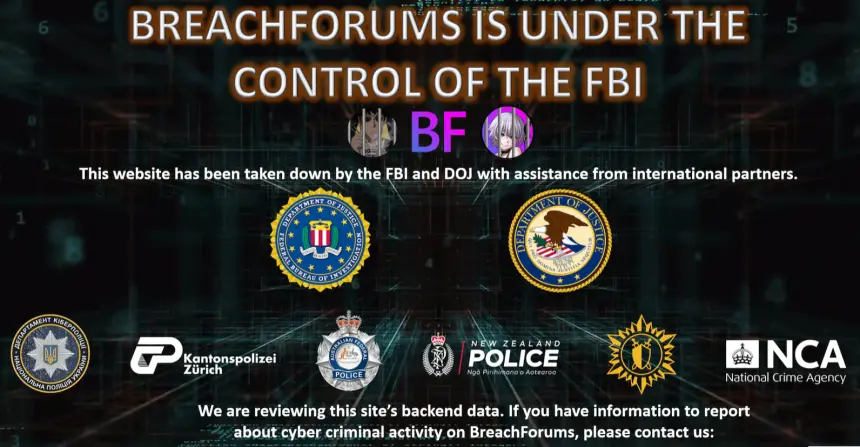

Google araştırmacıları, popüler içerik yönetim sistemi Sitecore’da ciddi bir güvenlik açığına karşı uyarıda bulundu. CVE-2025-53690 koduyla takip edilen bu açık, ASP.NET’teki ViewState mekanizmasının istismar edilmesine dayanıyor. Açık, özellikle Sitecore’un 2017 ve öncesinde dağıttığı kılavuzlarda bulunan örnek makine anahtarlarının kullanılması halinde ortaya çıkıyor. Yöneticilerin benzersiz bir anahtar üretmek yerine bu örnek anahtarları tercih etmesi, saldırganlara özel hazırlanmış ViewState yükleriyle uzaktan kod çalıştırma imkânı sağlıyor.

Söz konusu güvenlik zafiyeti, Mandiant Threat Defense ekibinin yürüttüğü bir olay müdahalesi sırasında ortaya çıkarıldı. Saldırganların /sitecore/blocked.aspx adresine sahte POST istekleri göndererek ViewState doğrulama hatasını tetikledikleri ve ardından şifre çözülmüş ViewState verisine WEEPSTEEL adlı kötü amaçlı yazılımı ekledikleri tespit edildi. Bu yazılım sistem bilgilerini toplayıp saldırganlara geri gönderiyor. Ardından 7-Zip ile kritik dosyaları arşivleme, EARTHWORM tünelleme aracıyla gizli iletişim kurma ve DWAGENT adlı uzaktan erişim aracını yükleyerek kalıcılık sağlama gibi yöntemlerle sistemlere sızıldığı belirlendi.

Riskler ve önerilen önlemler

Sitecore, XP 9.0 ve Active Directory 1.4 ya da daha eski sürümlerin örnek anahtarlarla dağıtıldığında bu açığa karşı savunmasız olduğunu doğruladı. Güncellenmiş kurulum paketlerinde benzersiz makine anahtarları otomatik olarak oluşturuluyor. Google ve Sitecore’un tavsiyesi, yöneticilerin SC2025-005 güvenlik duyurusunu incelemeleri, web.config dosyalarındaki tüm makine anahtarlarını acilen değiştirmeleri ve ViewState MAC (İleti Kimlik Doğrulama Kodu) özelliğini etkinleştirmeleri yönünde.

Uzmanlar ayrıca, web.config içindeki hassas değerlerin şifrelenmesi, yamaların en kısa sürede uygulanması ve ağ trafiğinde beklenmedik tünelleme girişimlerinin izlenmesi gerektiğini belirtiyor. SharpHound gibi araçlarla Active Directory keşfi yapan saldırganların yatay hareketini engellemek için günlüklerin dikkatle takip edilmesi öneriliyor. Kuruluşların hızlı yama uygulaması ve anahtar rotasyonu, bu kritik açığın istismar edilmesini engelleyerek sistemlerin güvenliğini yeniden sağlayacaktır. Google’ın uyarısı, bu sıfır gün açığının halihazırda saldırganlar tarafından kullanıldığını vurguluyor; dolayısıyla risk oldukça yüksek.

Henüz hiç yorum yapılmamış. İlk yorumu sen yap!

Henüz hiç yorum yapılmamış. İlk yorumu sen yap!